VPN multisite : tout savoir pour connecter et sécuriser vos sites d’entreprise

Technique

VPN multisite : tout savoir pour connecter et sécuriser vos sites d’entreprise

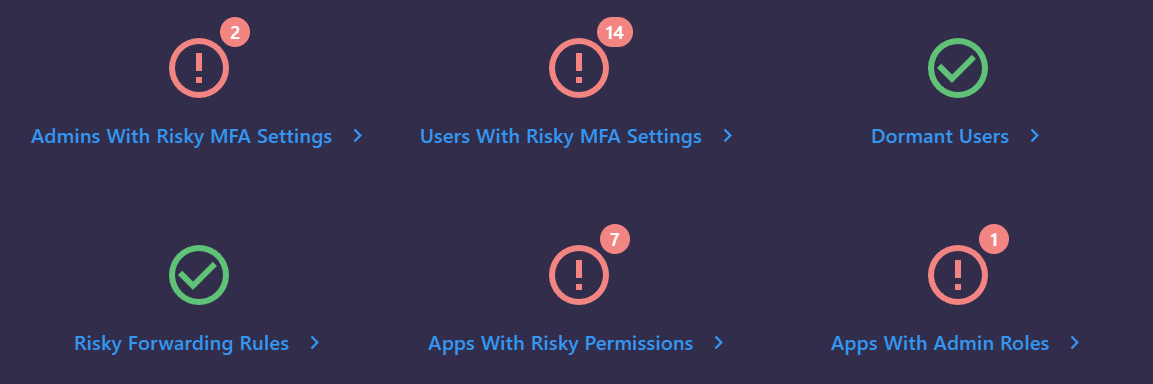

Découvrez comment le VPN multisite relie plusieurs sites en un réseau sécurisé et simplifie la gestion IT pour les entreprises multi-agences.

Rubrique