WinRE : comprendre et utiliser l’environnement de récupération Windows côté MSP

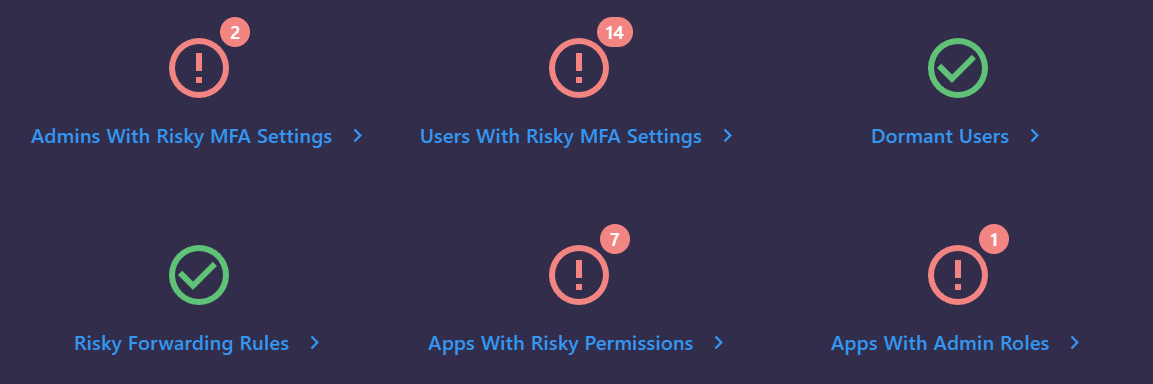

Sécurité

WinRE : comprendre et utiliser l’environnement de récupération Windows côté MSP

WinRE expliqué pour les MSP : accès, outils de dépannage, démarrage avancé et limites de la récupération Windows en environnement client.

Rubrique